Najpopularniejsze rodzaje ataków na WiFi

Silnie chroniona sieć zapewnia nam prywatność i bezpieczeństwo danych. Jednak ochrona sieci staje się coraz trudniejsza, a samo stosowanie trudnych haseł dostępu to za mało. Oto kilka popularnych sposobów cyberataku na sieć WiFi.

Man in the middle

Jest to atak kryptograficzny polegający na podsłuchu i modyfikacji informacji przesyłanych pomiędzy dwiema stronami bez ich wiedzy. Atakujący staje się pośrednikiem między użytkownikiem a aplikacją, udając ją przed użytkownikiem. Może dzięki temu wykraść poufne informacje, podczas gdy użytkownik myśli, że jest w interakcji z aplikacją.

Odmowa usługi

Sieci WiFi używają fal radiowych, tak więc na wszystkich sieciach bezprzewodowych można przeprowadzić atak Denial of Service. Podczas ataku, atakujący wysyła transmisję zakłócająca wydajność sieci bezprzewodowej lub uniemożliwiającą jej działanie. Niestety żadnej sieci nie da się w całości zabezpieczyć przed tego typu atakami, chociaż standard 802.11 poprawił sytuację w tym obszarze dzięki dodaniu selekcjonowania, które zapobiega nadawaniu tych samych komunikatów.

Ciekawym rozwiązaniem jest stosowanie specjalnym farb ścian i okien, które zapobiegają wydostawaniu się sygnału WiFi poza obręb budynku. Skuteczniejszym natomiast rozwiązaniem są systemy IDS/IPS dla sieci bezprzewodowych, które potrafią spowolnić atak DoS, a w niektórych przypadkach nawet zupełnie im zapobiec.

DDoS (ang. distributed denial of service)

Jest odmianą ataku DoS. Polega na uniemożliwieniu działania usługi lub systemu przez zajęcie wszystkich wolnych zasobów. Atak jest przeprowadzany przez wiele komputerów na raz, które mogą być komputerami zombi (urządzenia podłączonym do internetu, w którym bez wiedzy jego posiadacza został zainstalowany program sterowany z zewnątrz.)

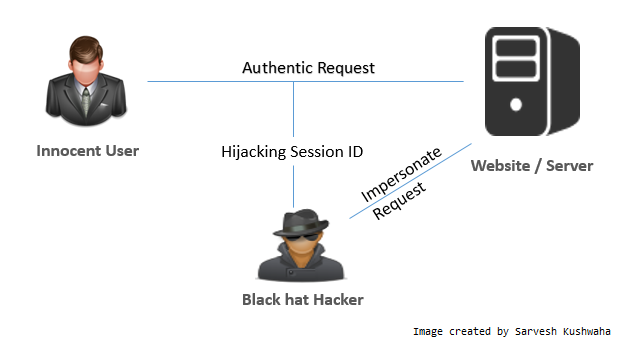

Przejmowanie sesji (Session Hijacking)

Serwisy internetowe rozróżniają użytkowników po tzw. identyfikatorach sesji, które po zalogowaniu do serwisu są umieszczane w ciasteczkach i wysyłane przez użytkownika w nagłówkach każdego żądania. A więc żeby podszyć się pod Jana Nowaka na jakimś serwisie, wcale nie musimy znać jego hasła. Wystarczy że będziemy mieli jego identyfikator sesji. Skąd wziąć ciastko Jana? Musimy w tym celu znaleźć się miedzy nim a np. Facebookiem. Jeśli Jan korzysta z tej samej otwartej sieci WiFi, musimy użyć narzędzia zwanego snifferem by podejrzeć pakiety i znaleźć informacje których potrzebujemy.

Zacznij już dziś i zobacz, czego brakowało Twojej strategii marketingowej

- Wypróbuj za darmo

- Prosta instalacja

- 14 dni za darmo